Analisis komprehensif serangan VLAN

Metode serangan VLAN adalah metode serangan yang diadopsi oleh peretas berdasarkan aplikasi teknologi VLAN. Dalam menghadapi metode serangan rumit yang diperbaharui ini, bagaimana cara mengambil tindakan pencegahan yang efektif?

Pada artikel ini, saya akan memperkenalkan metode serangan hacker dan metode untuk jaringan yang dikelola oleh teknologi VLAN. Kami dapat mengambil langkah-langkah defensif.

Serangan VLAN yang umum adalah sebagai berikut:

1) serangan VLAN 1.802.1Q dan serangan tag ISL

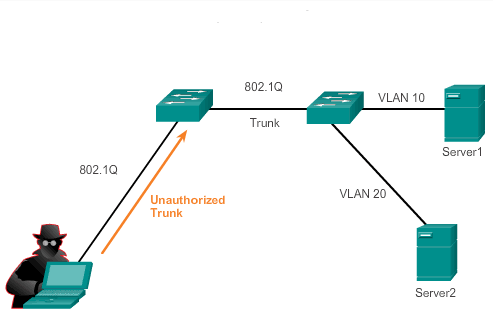

Serangan tag adalah serangan jahat. Dengan itu, pengguna pada satu VLAN dapat secara ilegal mengakses VLAN lain. Misalnya, jika port switch dikonfigurasikan sebagai DTP (DYNAMIC TRUNK PROTCOL) otomatis untuk menerima paket DTP (DYNAMIC TRUNK PROTCOL) palsu, itu akan menjadi port trunk dan dapat menerima lalu lintas ke VLAN apa pun.

Dengan demikian, pengguna jahat dapat berkomunikasi dengan VLAN lain melalui port yang dikontrol. Kadang-kadang bahkan jika hanya menerima paket biasa, port switch dapat melanggar maksud aslinya dan beroperasi seperti port trunk serba (misalnya, menerima paket dari VLAN lain dari yang lokal). Fenomena ini sering disebut "kebocoran VLAN."

Untuk serangan seperti ini, cukup atur DTP (DYNAMIC TRUNK PROTCOL) pada semua port yang tidak dipercaya (tidak memenuhi syarat kepercayaan) ke "Off" untuk mencegah serangan semacam ini. Perangkat lunak dan perangkat keras yang berjalan pada switch seri Cisco Catalyst 2950, Catalyst 3550, Catalyst 4000, dan Catalyst 6000 juga dapat menerapkan klasifikasi dan isolasi lalu lintas yang tepat di semua port.

Baca juga : keamanan ip kamuflase kernel dan cara kerjanya

2) serangan VLAN & Enkapsulasi ganda 802.1Q / serangan VLAN bersarang

Di dalam sakelar, nomor dan identifikasi VLAN diekspresikan dalam format tambahan khusus, tujuannya adalah menjaga jalur penerusan tidak bergantung pada VLAN ujung-ke-ujung tanpa kehilangan informasi apa pun. Di luar sakelar, aturan penandaan ditentukan oleh standar seperti ISL atau 802.1Q.

ISL milik teknologi milik Cisco dan merupakan bentuk ringkas dari header paket yang diperluas yang digunakan dalam perangkat. Setiap paket selalu mendapat tanda, dan tidak ada risiko kehilangan logo, yang dapat meningkatkan keamanan.

Di sisi lain, komite IEEE yang mengembangkan 802.1Q memutuskan bahwa untuk kompatibilitas, yang terbaik adalah mendukung VLAN intrinsik, yaitu VLAN yang tidak secara eksplisit terkait dengan tag apa pun pada tautan 802.1Q. VLAN ini digunakan secara implisit untuk menerima semua lalu lintas yang tidak ditandai pada port 802.1Q.

Fitur ini adalah yang diinginkan pengguna, karena dengan fitur ini, port 802.1Q dapat langsung berbicara ke port 802.3 yang lama dengan mengirim dan menerima lalu lintas yang tidak ditandai. Namun, dalam semua kasus lain, fitur ini bisa sangat berbahaya, karena ketika ditransmisikan melalui tautan 802.1Q, paket yang terkait dengan VLAN asli akan kehilangan tag mereka, seperti kelas layanan mereka (802.1p bit).

Dilucuti pertama, kemudian dikirim kembali ke frame penyerang 802.1q, data VLAN A, VLAN B berisi data trunk VLAN B dari VLAN A asli

Catatan: Hanya jika VLAN asli bagasi sama dengan penyerang, akan berlaku.

Ketika paket 802.1Q enkapsulasi ganda memasuki jaringan dari perangkat dengan VLAN yang sama dengan Vigen eigen dari bagasi, ID VLAN dari paket-paket ini tidak akan dipertahankan end-to-end, karena bagasi 802.1Q akan selalu modifikasi paket, yaitu, lepaskan tanda luarnya.

Setelah menghapus tag eksternal, tag internal akan menjadi pengidentifikasi VLAN unik dari paket tersebut. Oleh karena itu, jika paket tersebut dienkapsulasi ganda dengan dua tag yang berbeda, lalu lintas dapat melompat di antara VLAN yang berbeda.

Situasi ini akan dianggap sebagai konfigurasi yang salah, karena standar 802.1Q tidak memaksa pengguna untuk menggunakan VLAN asli dalam situasi ini. Bahkan, konfigurasi yang tepat yang harus selalu digunakan adalah untuk menghapus VLAN asli dari semua trunk 802.1Q (mengaturnya ke mode 802.1q-all-tag dapat mencapai efek yang sama persis).

Ketika VLAN lokal tidak dapat dihapus, VLAN yang tidak digunakan harus dipilih sebagai VLAN lokal dari semua jalan utama, dan VLAN tidak dapat digunakan untuk tujuan lain. Protokol seperti STP, DTP (DYNAMIC TRUNK PROTCOL) dan UDLD harus menjadi satu-satunya pengguna resmi VLAN lokal, dan lalu lintas mereka harus sepenuhnya diisolasi dari semua paket data.

Baca juga : perbedaan ipsec vpn dan ssl vpn

3) serangan VLAN & Serangan hopping VLAN

Jaringan area lokal virtual (VLAN) adalah metode segmentasi domain broadcast. VLAN juga sering digunakan untuk memberikan keamanan tambahan untuk jaringan karena komputer pada satu VLAN tidak dapat berbicara dengan pengguna pada VLAN lain tanpa akses eksplisit. Namun, VLAN sendiri tidak cukup untuk melindungi keamanan lingkungan. Peretas berbahaya dapat melompat dari satu VLAN ke VLAN lainnya meskipun mereka tidak diotorisasi.

4) VLAN hopping (VLAN melompat)

bergantung pada protokol relai dinamis (DTP (DYNAMIC TRUNK PROTCOL)). Jika ada dua sakelar yang saling terhubung, DTP (DYNAMIC TRUNK PROTCOL) dapat menegosiasikan keduanya untuk menentukan apakah mereka akan menjadi batang 802.1Q. Proses negosiasi dilakukan dengan memeriksa status konfigurasi port.

5) VLAN hopping attack memanfaatkan sepenuhnya DTP (DYNAMIC TRUNK PROTCOL). Dalam serangan hopping VLAN, seorang hacker dapat menipu komputer dan menyamar sebagai switch lain untuk mengirim pesan negosiasi DTP (DYNAMIC TRUNK PROTCOL) palsu, mengumumkan bahwa ia ingin menjadi relay; yang asli Setelah menerima pesan DTP (DYNAMIC TRUNK PROTCOL) ini, sakelar berpikir bahwa itu harus mengaktifkan fungsi relai 802.1Q, dan begitu fungsi relai diaktifkan, aliran informasi melalui semua VLAN akan dikirim ke komputer peretas.

Setelah relai dibuat, peretas dapat terus mendeteksi aliran informasi, atau dapat menentukan VLAN ke mana lalu lintas serangan dikirim dengan menambahkan informasi 802.1Q ke bingkai.

6) serangan VLAN & Serangan VTP

VLAN Trunk Protocol (VTP, VLAN Trunk Protocol) adalah protokol manajemen yang dapat mengurangi jumlah konfigurasi dalam lingkungan switching. Sejauh menyangkut VTP, switch dapat berupa server VTP, klien VTP, atau saklar transparan VTP. Di sini kita fokus pada server VTP dan klien VTP.

Setiap kali pengguna mengubah konfigurasi sakelar yang bekerja dalam mode server VTP, nomor versi konfigurasi VTP akan bertambah 1 apakah VLAN ditambahkan, dimodifikasi, atau dihapus. Setelah klien VTP melihat bahwa nomor versi konfigurasi lebih besar dari nomor versi saat ini, itu akan secara otomatis menyinkronkan dengan server VTP.

Seorang hacker jahat dapat menggunakan VTP untuk tujuannya sendiri dan menghapus semua VLAN di jaringan (kecuali VLAN default), sehingga ia dapat memasukkan VLAN yang sama di mana setiap pengguna lain berada. Namun, pengguna mungkin masih berada di segmen jaringan yang berbeda, sehingga peretas jahat perlu mengubah alamat IP-nya untuk masuk ke segmen jaringan yang sama dengan tuan rumah yang ingin ia serang.

Seorang hacker jahat dapat memanfaatkan sepenuhnya VTP dengan menyambungkan ke sakelar dan membuat relai antara komputer dan sakelar itu. Seorang hacker dapat mengirim pesan VTP ke server VTP yang nomor versi konfigurasinya lebih tinggi dari yang sekarang. Ini akan menyebabkan semua sakelar bersinkronisasi dengan komputer peretas jahat, dengan demikian menghapus semua VLAN non-standar dari basis data VLAN. Baca juga : Serangan jaringan yang aktif di tahun 2020

No comments for "Analisis komprehensif serangan VLAN"

Post a Comment

[ + ] Welcome smart people

[ + ] Selalu meninggalkan jejak dengan berkomentarlah dengan baik dan sopan supaya enak dilihat bagi semua orang dan jangan komentar yang mengandung unsur sara, porn, spam